当前位置:首页

> 第3136页

大数据 统计,大数据时代的来临与统计学的变革

大数据统计是大数据分析中的一个重要组成部分,它涉及到对大量数据集进行收集、处理、分析和解释,以提取有价值的信息和洞察。以下是大数据统计的一些关键方面:1. 数据收集:大数据统计的第一步是收集大量数据。这些数据可以来自各种来源,包括社交媒体、网站、传感器、交易记录等。2. 数据预处理:在分析之前,需要...

鸿蒙太初是什么意思,鸿蒙太初的宇宙起源解读

鸿蒙太初,这个词组并不是一个常见的成语或短语,它可能是一个特定的词汇或术语,在不同的上下文中可能有不同的含义。1. 在中国古代哲学中,“鸿蒙”通常指的是宇宙的初始状态,是一个混沌未分的状态。而“太初”则是指宇宙的最早时期,是一切事物开始形成的时候。因此,“鸿蒙太初”可能指的是宇宙的起源,或者是一个混...

oracle数据库建表,Oracle数据库建表详解

在Oracle数据库中创建表是一个基本的操作,下面我将为您提供一个简单的示例,展示如何创建一个名为`employees`的表,该表包含几个基本的字段,如`employee_id`、`first_name`、`last_name`、`email`、`hire_date`和`salary`。```sql...

教学设计的模式,教学设计模式概述

1. ADDIE模式:ADDIE是分析(Analysis)、设计(Design)、开发(Development)、实施(Implementation)和评估(Evaluation)五个英文单词的首字母缩写。ADDIE模式是一种系统化的教学设计过程,强调每个阶段的明确目标和可操作性。2. Dick...

都市鸿蒙至尊,现代宅男的鸿蒙传奇

您好,关于《都市鸿蒙至尊》的信息,我找到了几本不同作者写的相关小说,您可以根据简介选择阅读:1. 《鸿蒙至尊都市逍遥》 作者:堕落九幽 简介:一个现代宅男穿越到鸿蒙世界,修炼本源功法,成为最强至尊。回到都市后,他用鸿蒙里的宝贝点化成人,并建立了名为“鸿蒙忘忧阁”的组织。故事讲述了...

rust地图,探索无限可能

在Rust游戏中,地图是一个非常重要的元素,玩家可以通过不同的途径获取和定制地图。以下是几种主要的获取和定制Rust地图的方法:1. RustMaps.com: 网站地址: 功能:这个网站提供了大量由其他玩家创建的地图,你可以通过过滤条件(如生物群系、纪念碑、地标等)来浏览这些地图。此外...

云计算分为,云计算概述

云计算可以分为以下几个主要类型:1. 基础设施即服务(IaaS): 提供虚拟化计算资源,如虚拟机、存储空间、网络和其他基础设施组件,允许用户按需购买和使用。2. 平台即服务(PaaS): 提供一个开发环境,包括操作系统、编程语言执行环境、数据库和Web服务器等,使开发者可以构建、测试和部...

鸿蒙合作伙伴名单,共73家,生态建设全面开花

1. 官方公布的“鸿蒙OS”合作伙伴(36家): 产品类伙伴:美的、九阳、苏泊尔、老板、帅康、海雀科技、方太、盯盯拍、360、新日电动车、中国移动、极米、创维、舒华体育、佑美科技、Tissot天梭、讯飞听见、看到科技、厦门汉印电子、六点作业、外研通。 技术类伙伴:瑞昱半导体、博流智能、翱...

架构设计,策略、实践与挑战

架构设计是一个涉及多个层面的复杂过程,通常分为几个主要步骤。下面是一个概括性的架构设计流程:1. 需求分析:理解业务需求和技术需求,明确系统的目标、功能、性能和安全性等关键要求。2. 定义架构目标:根据需求分析的结果,确定架构设计的总体目标,如系统的可扩展性、可维护性、安全性等。3. 选择架构风格:...

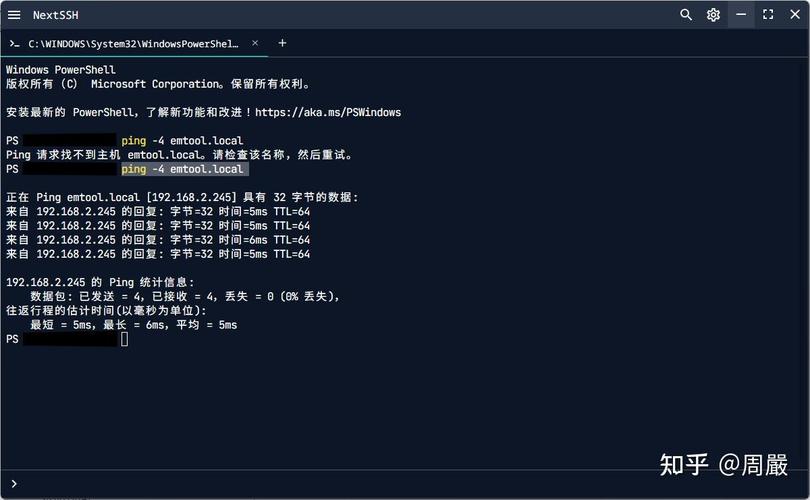

mysql保存图片,MySQL存储图片的最佳实践

在MySQL中保存图片有几种常见的方法:1. 将图片文件保存在服务器上,并在数据库中保存图片的路径。这是最常见的方法,因为这样可以减少数据库的大小,并且可以更容易地处理图片文件。但是,这种方法也可能会导致安全问题,因为攻击者可能会尝试访问服务器上的其他文件。2. 将图片文件转换为二进制数据,并将其保...